Tras las elecciones del 28 de julio en Venezuela, actores estatales usaron canales de Telegram y otras redes sociales para perseguir y revelar la información personal de opositores a Nicolás Maduro

Por: Crónica Uno, Cazadores de Fake News, Monitor Civil

“¡Te están buscando!” “¡Tienes que irte del país!” Los primeros mensajes de alerta llegaron al teléfono de Raúl* el 31 de julio de 2024, tres días después de que el Consejo Nacional Electoral (CNE) de Venezuela proclamara la reelección del presidente Nicolás Maduro. En esos días, observadores nacionales e internacionales, otros países y organismos internacionales estaban cuestionando severamente los resultados oficiales anunciados. Además, estallaron protestas dentro y fuera del país para que se reconociera el triunfo de la oposición.

“Entré en una paranoia muy fuerte, al punto que tuve que botar mi teléfono. Tenía la sensación de que alguien escuchaba mis llamadas”, contó luego Raúl a este equipo periodístico

Raúl asegura que no participó en disturbios, fue veedor ciudadano de las actas electorales en su centro de votación. Terminó encarcelado tras ser víctima de una campaña de acoso digital vinculada a miembros del Estado venezolano.

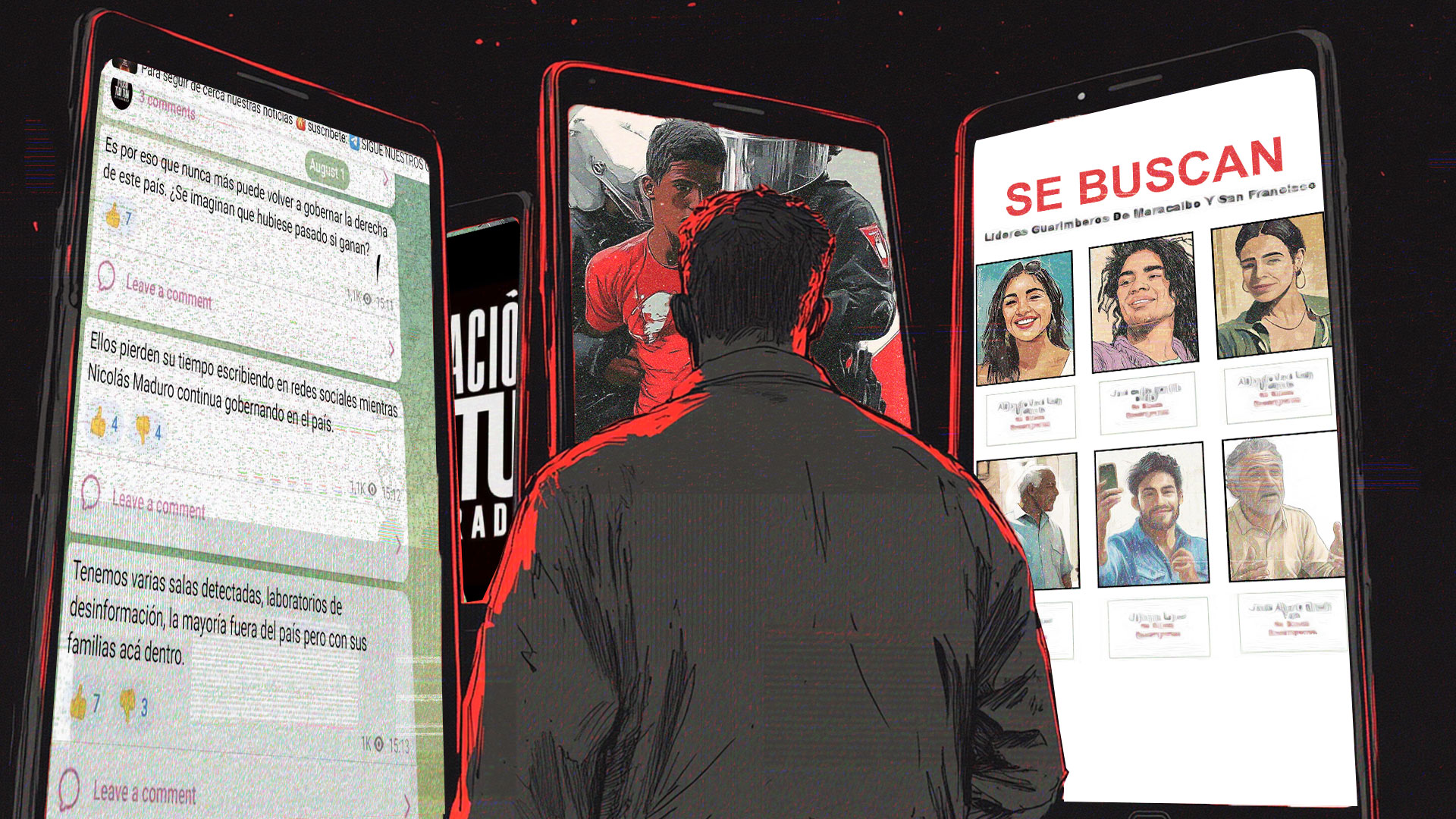

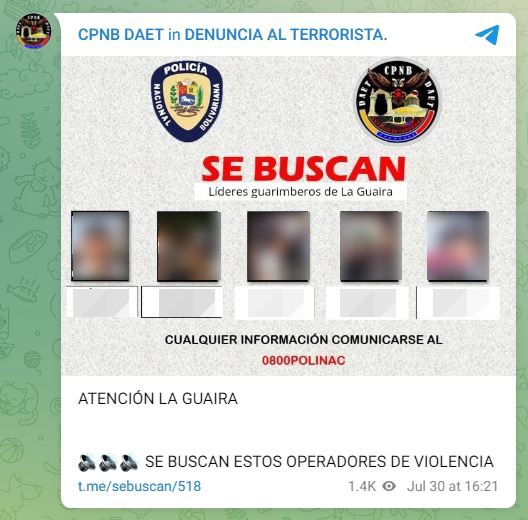

Su fotografía, nombre y número de documento de identidad figuraban junto a los datos de otros hombres y mujeres de su localidad, en una imagen donde se lee en grande: “SE BUSCAN”. Eran señalados como “líderes guarimberos”, un término usado por el gobierno de Maduro para referirse a los manifestantes opositores.

También alcanzó a verse en una imagen de un grupo de WhatsApp de miembros del oficialista Partido Socialista Unido Venezolano (PSUV) en su comunidad, llamado “Compañeros Psuv”, y en una cuenta anónima en Instagram, donde lo calificaban como “terrorista”.

Como Raúl, decenas de jóvenes, dirigentes políticos, líderes sociales y comunitarios, o civiles que cumplieron su papel de veedores electorales o salieron a protestar, han sido expuestos públicamente en redes sociales.

Esta alianza investigativa logró identificar doce casos de este estilo. Se trata personas cuyos datos fueron difundidos en perfiles de redes sociales vinculados al oficialismo venezolano, son activistas políticos o salieron a protestar tras el anuncio del resultado de la elección, y terminaron en un centro de detención mientras el régimen llevaba a cabo la “Operación Tun Tun”, como le ha llamado el madurismo a la campaña generalizada de detenciones que de acuerdo con organismos internacionales de derechos humanos son arbitrarias. Otros 16 ciudadanos permanecen resguardados y dos están exiliados.

“Yo no me quiero ir del país, tengo mi vida acá y quiero seguir haciendo vida política (…) ¿Por qué yo? … No soy ningún delincuente”, cuestiona Raúl.

Pero esta campaña no fue una iniciativa espontánea entre seguidores del oficialismo. Por el contrario, en ella hubo interacción entre actores estatales y esfuerzos colectivos de doxing, el término técnico para referirse a la difusión en línea de los datos personales de alguien sin su consentimiento.

Para Marino Alvarado, coordinador del Programa Venezolano de Educación Acción (Provea), organización promotora de derechos humanos, se trata de una “política de terrorismo de Estado” donde toda persona presuntamente sospechosa “está a merced del capricho y la arbitrariedad de cualquier órgano policial”.

Esta investigación periodística recopila rastros y reconstruye hechos registrados en línea a partir del 28 de julio, desde cuando se han registrado 1.824 detenciones hasta el 25 de octubre, incluidos 69 menores de edad, según la organización Foro Penal, que presta asistencia jurídica a personas detenidas arbitrariamente y a sus familiares.

Es fruto de la colaboración periodística Los Ilusionistas, un proyecto coordinado por el Centro Latinoamericano de Investigación Periodística (CLIP), en el que reporteros e investigadores digitales de 15 medios y organizaciones de América Latina investigan colaborativamente la circulación de información falsa y la manipulación de la conversación pública en medios digitales, durante este “súper año electoral” de 2024 en América Latina.

Identificar y aislar al “enemigo”

“Necesito que busquen en #telegram el grupo #CazaGuarimbas y lo denuncien. Están cazando a los que salen a manifestarse URGENTE!!!!”. Denuncias como esta se empezaron a viralizar en redes sociales desde el 30 de julio, mientras se veían a colectivos civiles progobierno en las calles, armados, aterrorizando a personas y dispersando actos públicos a balazos.

El canal de Telegram @CazaGuarimbas se promocionaba entre espacios digitales de adeptos al gobierno venezolano exponiendo a opositores tras la consigna: “NO AL FASCISMO. NO A LA VIOLENCIA”. Y aunque, como lo demostramos aquí en detalle más adelante, @CazaGuarimbas, hoy eliminado, fue el primero, pero no es el único canal creado para “cazar” voces disidentes.

Según el análisis de esta alianza, Telegram, la aplicación de mensajería instantánea de origen ruso es una de las plataformas principales desde donde se articuló esta campaña y presentó el mayor número de actores impulsándola.

Un seguimiento a las marcas de tiempo que cada publicación deja reveló que @CazaGuarimbas fue el primer grupo en Telegram en el cual se compartió, de forma organizada y sistemática, información personal de personas que manifestaron contra Maduro, siendo el corazón de la campaña de doxing que se extendió durante varias semanas.

La primera publicación en @CazaGuarimbas se hizo el 30 de julio de 2024 a las 01:11 a.m. hora de Venezuela y, en apenas segundos fue reenviada por uno de sus administradores a @CpnbDaet, canal oficial en Telegram de la Dirección de Acciones Estratégicas y Tácticas (DAET) del Cuerpo de Policía Nacional Bolivariana (CPNB).

Entre el 30 y 31 de julio, 86 mensajes de @CazaGuarimbas se reenviaron a @CpnbDaet, lo que pone en evidencia la coordinación entre ambos canales y sugiere que @CazaGuarimbas funcionaba como una especie de canal “auxiliar” donde la DAET estaba centralizando acusaciones.

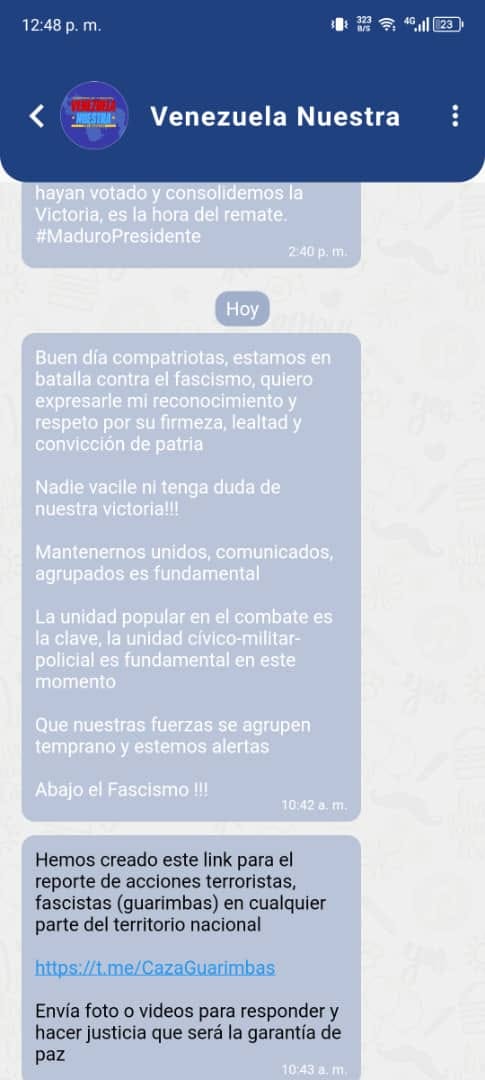

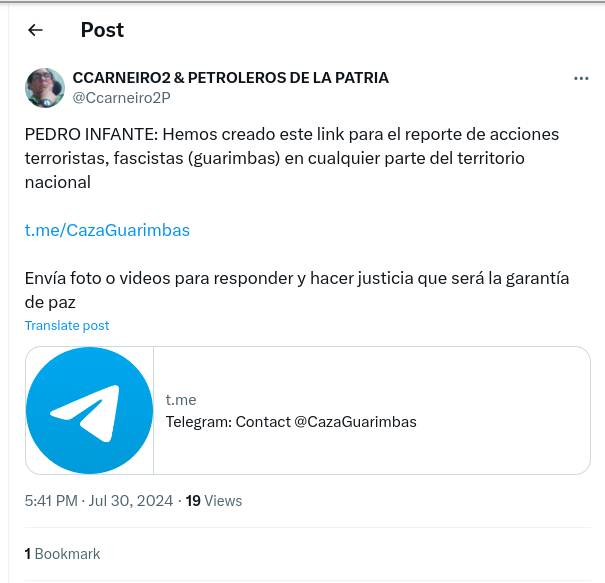

A las 10:43 a.m., el enlace al canal de Telegram @CazaGuarimbas fue publicado en la aplicación móvil del CC200, un sistema de organización electoral en línea interno del Partido Socialista Unido de Venezuela (PSUV). Diversas cuentas en redes sociales (1, 2, 3) documentaron, con capturas de pantalla, que ese enlace había sido compartido en el canal de comunicación interna del Comando de Campaña «Venezuela Nuestra» de Nicolás Maduro, en CC200.

«Hemos creado este link para el reporte de acciones terroristas, fascistas (guarimbas) en cualquier parte del territorio nacional», decía el mensaje publicado en la app, seguido por el enlace al canal @CazaGuarimbas, que también pedía el envío de fotos o videos.

Otra versión del mismo mensaje, compartida en X, antes Twitter, y que se había hecho viral en WhatsApp, atribuía el texto a “Pedro Infante” en lugar de CC200, nombre que coincide con el del vicepresidente de Organización del PSUV, Pedro Infante Aparicio. Pese a esta coincidencia, la investigación no pudo verificar de forma independiente que el texto proviniera de la misma persona.

El mensaje alcanzó a miles de militantes del PSUV e integrantes de sus estructuras organizativas en todo el país y, en un par de días, el canal de Telegram había acumulado más de 21 mil seguidores.

Usuarios en otras redes sociales advirtieron sobre el peligro y comenzaron a pedir que fuera denunciado.

El 31 de julio a las 01:41., los administradores de @CazaGuarimbas compartieron enlaces a dos nuevos canales de respaldo: @ContraLasGuarimbas y @CazaGuarimbasVe, donde comenzaron a compartir contenidos reenviados del canal original.

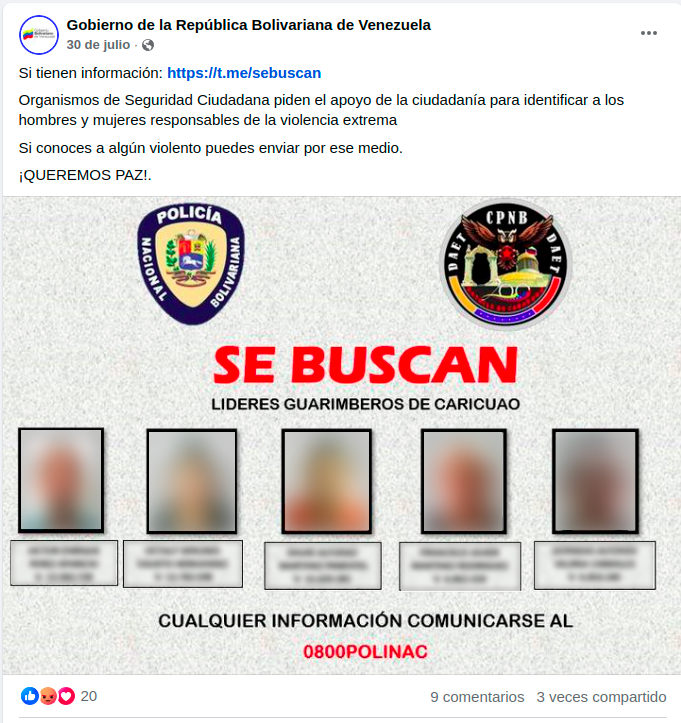

El 30 de julio, el canal oficial de la DAET, @CpnbDaet, asoció un grupo de discusión al canal, llamado @SeBuscan, que continuó recibiendo reportes sobre manifestantes en las calles, tal como se había venido haciendo con @CazaGuarimbas.

Tanto el canal como el grupo, ambos vinculados a la subestructura de la Policía Nacional Bolivariana, comparten administrador. Algunos de sus usuarios son policías según las mismas descripciones de sus perfiles.

“Sé dónde vive uno de los guarimberos en Mérida (…) Anoche andaba quemando caucho (llantas)”. Pocas horas después de la creación del grupo @SeBuscan, usuarios se comenzaron a activar.

“Compañeros, sean específicos”, escribió el administrador de dicho grupo a las 10:43 de ese día. A continuación, aclaró la forma en que se recibe la información. “Escriban en un solo mensaje: denuncia, lugar y fotografía”.

Denuncia, lugar y fotografía. Mientras usuarios miembros del grupo enviaban sus reportes, el administrador de @SeBuscan hacía lo propio reenviando contenido de @CpnbDaet y viceversa.

Una fotografía siempre. En algunos casos, un video. Nombres completos, familiares o lugares de trabajo. Dónde viven e inclusive números de teléfono son algunos de los datos personales revelados en estos chats.

En varias ocasiones, las víctimas son muy jóvenes, al menos de apariencia, adolescentes.

A las 20:30 de ese mismo día, cuentas oficiales del Gobierno en Instagram, Facebook y Threads compartieron enlaces al grupo @SeBuscan.

“Organismos de seguridad ciudadana piden el apoyo de la ciudadanía para identificar a los hombres y mujeres responsables de la violencia extrema. Si conoces a algún violento puedes enviar por ese medio”, reza una de las publicaciones gubernamentales.

“Luego de dos meses de estar escondido puedo contarles la situación que ha venido pasando conmigo”, relata en Instagram el periodista Luis Gonzalo Pérez, del equipo de comunicaciones de la lideresa opositora María Corina Machado y del candidato presidencial Edmundo González.

El exilio, dice, no era algo que esperaba, pero finalmente lo consideró necesario para salvaguardar a su familia.

A partir del 28 de julio empezó a recibir amenazas por parte de organismos de seguridad del Estado. También recibió mensajes que alertaban sobre sus datos personales que circulaban en internet.

Como si se tratase de un delincuente, la fotografía de Luis se envió junto a un aviso de recompensa por el canal de Telegram de la DAET, donde le acusaron de “pagar a menores de edad y vender droga a los motorizados”, supuestamente presentes en las manifestaciones en rechazo a la reelección de Maduro.

Campaña del terror

Otros rincones de internet se empezaron a llenar de actividades de doxing originalmente difundidas vía Telegram. Este equipo halló cientos de piezas de contenido de este tipo publicadas en otras plataformas de alto alcance como TikTok, Facebook, Instagram y X.

Paralelamente al doxing colaborativo, y especialmente en TikTok, otra etapa del plan comenzaba a gestarse, una de “rebranding”. Se trata de la “Operación Tun Tun”, una compleja estrategia que promueve desde hace años las detenciones a opositores.

Fue bautizada así hace años por el actual ministro de Interior y Justicia, Diosdado Cabello. Las primeras menciones a la “Operación Tun Tun” se remontan a 2017, año en que también se registraron masivas protestas que fueron brutalmente reprimidas. Cabello la anunció con bombos y platillos en su conocido programa de televisión “Con El Mazo Dando”, que durante una década ha sido brazo propagandístico del Gobierno.

Desde Provea, el activista en derechos humanos Marino Alvarado también recuerda los esfuerzos del expresidente Hugo Chávez de convertir a los ciudadanos en delatores cuando en 2009 se aprobó la Ley de Inteligencia y Contrainteligencia Militar, conocida como la “Ley Sapo”.

“Esta ley establecía que todas las personas deberían ser confidentes de los organismos de inteligencia. Fue intensamente denunciada por las organizaciones de derechos humanos y por algunas personalidades desde el chavismo entre ellas José Vicente Rangel”, señala.

Marino Alvarado, Provea

Pero lo que ocurrió la semana después del 28 de Julio fue un impulso “más descarado” y, ahora, “más coordinado a la promoción del sapeo”, asegura Alvarado.

“Tun tun”, a modo de onomatopeya, se refiere al sonido del golpe de una mano contra una puerta.

“OPERACIÓN TUN TUN SIN LLORADERA”. Los logos de la Policía Nacional Bolivariana, la DAET y otras instituciones gubernamentales acompañan al texto que, en un video en TikTok de agosto de 2024, aparece animado con efectos de tormenta eléctrica y musicalizado con un aterrador coro de una canción de la película Pesadilla en la calle Elm: “Uno, dos… Viene por ti. Tres, cuatro… Cierra la puerta”.

Tiene elementos similares a la estética creepypasta, viral entre adolescentes la década pasada, pero esta publicación proviene en realidad de una cuenta oficial asociada a la DAET en TikTok.

@dcdo_cojedes Operación TUN TUN SIN LLORADERA!! gracias por el vídeo @MusicaYAlgodeArt47 ♬ sonido original – DCDO_COJEDES

La red social china permite ver las veces que un sonido ha sido reutilizado en otras publicaciones, por lo que al dar click en el terrorífico audio, aparecen decenas de videos de otros usuarios que publicitan a la “Operación Tun Tun” y que también generan doxing.

Para esta investigación se identificaron y analizaron en TikTok más de 30 cuentas similares. Todas ellas muestran un comportamiento asociado, no sólo a través de las imágenes, los lenguajes y la música, sino también de sus relaciones de seguimiento.

Perfiles asociados a “Con El Mazo Dando” (@mazo4f y @conelmazodandotv), junto a una miríada de cuentas policiales, son algunos de los nodos más interconectados. Estos saltan a la vista como burbujas de mayor tamaño al llevar a cabo un análisis de redes con la ayuda de las herramientas de visualización Gephi y Flourish.

Otro segmento es un grupo de cuentas más aisladas, dedicadas a la propaganda progobierno, la mayoría con símbolos revolucionarios en sus fotos de perfil, republican videos de declaraciones de altos funcionarios, piezas de noticieros y virales progobierno, entre otros. De tanto en tanto, estas cuentas también hacen doxing, principalmente al compartir imágenes de personas que han sido detenidas en la “Operación Tun Tun”.

“Maldito Maduro”, dice en un video viral en TikTok una mujer mayor sosteniendo una bolsa de harina de maíz distribuida en las canastas de productos básicos a través de los famosos Comités Locales de Abastecimiento y Producción (CLAP) del Gobierno.

En una reedición del video, tras la queja de la mujer aparece una secuencia con uniformados de la Guardia Nacional Bolivariana, en motocicletas, que llegan a tocar una puerta, musicalizado —nuevamente— con cantos terroríficos. Acto seguido, la mujer aparece detenida. Luego de dar en cámara sus datos personales, dice evidentemente coaccionada: “me dejé influenciar por una persona de nacionalidad colombiana, la cual me pagó 50 dólares para que hiciera un video en TikTok ofendiendo a nuestro presidente Nicolás Maduro”.

Esta secuencia circuló decenas de veces en TikTok, X, Telegram y Facebook, junto a otros 37 casos de características similares que se viralizaron entre los últimos días de julio y los primeros días de agosto.

En X, usuarios —algunos de ellos anónimos— participaron en la campaña de delación, publicando información personal de ciudadanos supuestamente relacionadas con las manifestaciones, que en algunas ocasiones terminó siendo compartida en los grupos de Telegram vinculados con los cuerpos policiales. La información de la campaña de doxing también circuló en sentido contrario: avisos de «Se Buscan» y memes deshumanizantes contra líderes opositores, inicialmente compartidos en los grupos de Telegram, fueron publicados por usuarios de X.

En X se compartieron enlaces a los grupos de Telegram originales y quedaron evidencias de que la campaña había iniciado en Telegram y CC200.

Contenido reciclado desde Telegram también se filtró hacia Facebook. Las imágenes de “Se Buscan” y videos estigmatizantes se compartieron principalmente por cuentas personales, grupos políticos e instancias de participación comunitaria como los Consejos Comunales y las Unidades de Batalla Hugo Chávez (UBch).

En Instagram el contenido fue más efímero debido a los rápidos esfuerzos de denuncia por parte de otros usuarios. Aun así, todavía quedan rastros de la difusión de contenido intimidante en cuentas oficiales de la DAET y en perfiles de personalidades como el director del Cuerpo de Investigaciones Científicas Penales y Criminalísticas (Cicpc) y el viceministro del Sistema Integrado de Policía y su principal coronel.

Para este análisis se almacenaron 101 cuentas y cerca de 400 publicaciones distribuidas entre Telegram, TikTok, Facebook, Instagram y X.

Un análisis cuantitativo del lenguaje muestra que dos de los bigramas de palabras más usados son “Se Buscan” (63 menciones) y “Tun Tun” (44). Los trigramas “en el estado” (33) y “se buscan en” (23) dan cuenta de la obsesión de estas cuentas por la ubicación geográfica de las víctimas.

”Guarimbas” (33), “guarimberos” (23), “terrorismo” (20), “terroristas” (17), “criminal” (18) “actos vandálicos” (15), “cierre de vías” (10), “incitación al odio” (18) y “crimen de odio” (9) aparecen como las acusaciones más frecuentes.

El internet de los sueños de Maduro

En su último informe sobre Venezuela, la Misión de Verificación de las Naciones Unidas documentó, tras la elección, comportamientos estatales que se configuran como “crímenes de lesa humanidad”, entre ejecuciones extrajudiciales, torturas y detenciones arbitrarias como parte de un “ataque generalizado y sistemático contra la población civil, en cumplimiento de una política estatal de silenciar, desalentar y sofocar a la oposición”.

En ese contexto, el ciberactivismo se manifiesta de distintas maneras en las redes sociales. Desde niños que protestan en el popular juego online Roblox, hasta usuarios TikTok que comparten recetas excéntricas con productos de los Comités de Abastecimiento.

Mientras tanto, influenciadores extranjeros recorren las principales zonas turísticas del país para mostrar el lado “positivo” de Venezuela. El tiktoker argentino Diego Omar Suárez, @michelo2.0, ofreció un “tour” por El Helicoide, centro de detención y tortura, a donde, según Human Rights Watch (HRW), han sido llevados manifestantes durante la crisis política actual.

También la oposición hizo doxing

Este equipo periodístico también encontró y almacenó contenido de doxing dirigido a funcionarios públicos, sus familiares o personas vinculadas con figuras gubernamentales, los llamados “enchufados”.

“Por WhatsApp están amenazando a la familia militar venezolana, a toda la oficialidad, a la familia policial, a los líderes de calle y de comunidad. Están amenazando a todo aquel que no se pronuncie a favor del fascismo”, dijo Nicolás Maduro en un acto público el 6 de agosto. Acto seguido, el mandatario inició una campaña entre los funcionarios públicos para eliminar la plataforma de sus dispositivos.

El día anterior, había arremetido contra Instagram y TikTok en una alocución televisada al llamarlos “instrumentos multiplicadores conscientes del odio y el fascismo”.

Su pelea pública con el CEO de X, Elon Musk, terminó en el bloqueo de la red social el pasado 8 de agosto. X funcionaba como uno de los principales canales de información y libertad de expresión para los ciudadanos venezolanos, denuncian organizaciones como Venezuela Sin Filtro. Aunque la restricción se levantaría a los 10 días, hasta la fecha de publicación de este reportaje la plataforma continúa bloqueada por los principales servidores de Internet del país.

En paralelo, Maduro intentaba posicionar a VenApp, su aplicación de gestión de reportes sobre servicios públicos, de la cual la investigación periodística publicada en 2023, Mercenarios Digitales, ya había denunciado por su uso con fines electorales. Esta app comparte creadores con la ya mencionada CC200. La creación de ambas está vinculada a un grupo de empresas que giran en torno a Venqis, que como ya se dijo en Mercenarios, es una empresa de comunicación política panameña dirigida por el consultor brasileño André Golabek Sánchez. Ambas aplicaciones se encontraban disponibles en las tiendas de aplicaciones de Google y Apple, bajo los perfiles de desarrolladores “Nolatech, S.A.”, “Tech and People, SRL” y “Cyber Capital Partners Corp”, todos nombres de empresas registradas en Panamá o República Dominicana y vinculadas con Golabek Sánchez.

Aunque VenApp fue presentada inicialmente como una aplicación de gobierno electrónico, capturas de sus primeras versiones revelaban un temprano propósito electoral, al incluir botones como “Activista 1×10 nacional”, referido a una de las estrategias de movilización del PSUV durante procesos electorales. Poco después, esa sección desapareció de VenApp y surgió CC200, otra aplicación cuya instalación y uso fue promovido en la militancia del PSUV. CC200, pasaría a gestionar el “1×10” en procesos electorales y a través de ella se podrían enviar mensajes privados a la militancia del partido de gobierno.

Mientras tanto, VenApp continuó usándose abiertamente para recibir reportes de servicios públicos, hasta que fue aprovechada como herramienta de delación digital. El 30 de julio, anunció en un acto público la creación de una nueva sección en VenApp para que los ciudadanos denuncien “a los que han atacado al pueblo, para ir a por ellos”.

Usuarios en redes sociales registraron los cambios de la aplicación en sus teléfonos y subieron capturas de pantalla.

Pero el sueño de Maduro solo duró un día. Legiones de ciberactivistas se organizaron para denunciar a la aplicación en masa, un llamado hecho incluso a través de las Notas de la Comunidad en X. Y funcionó. Al día siguiente, VenApp ya estaba fuera de la App Store de Apple y de Google Play.

Mientras todo esto ocurría, los canales de Telegram analizados para esta investigación seguían operando a toda marcha.

Una investigación periodística que busca desentrañar la desinformación política en el «súper año electoral» del 2024 en América Latina. Liderada por el Centro Latinoamericano de Investigación Periodística (CLIP) en alianza con Intercept Brasil, ICL y Aos Fatos (Brasil), El Faro (El salvador), Lab ciudadano (Honduras), Animal Político y Mexicanos Contra la Corrupción (México), La Prensa y Foco Panamá (Panamá), IDL Reporteros y Ojo Público (Perú), Diario Libre (República Dominicana), El Observador (Uruguay); Cazadores de Fake News, Crónica Uno, C-Informa y Medianálisis (Venezuela); y Monitor Civil.

Cazadores de Fake News investiga a detalle cada caso, mediante la búsqueda y el hallazgo de evidencias forenses digitales en fuentes abiertas. En algunos casos, se usan datos no disponibles en fuentes abiertas con el objetivo de reorientar las investigaciones o recolectar más evidencias.